ネットワークセキュリティの課題

ネットワークのエッジが大幅に拡大したため、ネットワークセキュリティはデータセンターに限定されなくなりました。今日、これまで以上に、サイバーセキュリティの専門家はまったく新しいタイプのネットワークとまったく新しい一連のセキュリティニーズに取り組んでいます。より多くのリモートワーカーとより多くのローミングデバイスを使用して、ユーザー、データ、およびデバイスを脅威から保護するための新しい方法が必要です。クラウドベースのアプリやサービスが広く使用されているため、侵害に対して脆弱になっています。多くの侵害は、承認された信頼できる接続内で発生し、場合によっては、従業員が急いで物事を実行したり、機密データを切り取り、コピー、貼り付け、共有したり、組織が望まない場所で行ったりします。またはに移動します。

これらの変更により、ゾーンディフェンスはもはや十分ではなく、攻撃やコンプライアンス違反が成功する可能性が高くなります。 「シスコの調査によると、組織の64%が、エッジでのネットワークセキュリティが2年前よりも困難であると報告しており、26%がこの数の異種ネットワークセキュリティツールを使用しています。これが困難の増加の主な原因であると述べました。 。これらのポイント製品は何千ものアラートを生成し、その多くは手つかずのままです。毎日のアラートの52%は調査されていません。IBMとPonemonが発表した調査によると、データ侵害の平均総コストは386万ドルです。

Covid-19の状況では、ランサムウェア攻撃が増加しており、サイバー犯罪者にとって最大の単一マネーメーカーとなっています。 Group-IBは、ランサムウェア攻撃の数が2020年に150%増加し、平均ランサムウェア需要が200%以上増加して170,000ドルになると推定しました。

SASEはセキュリティを再定義しました

上記の議論から、企業が次のセキュリティを必要としていることは明らかです。

- これにより、セキュリティアーキテクチャの複雑さが最小限に抑えられ、ユーザーとセキュリティチームの両方の作業が容易になります。

- 位置情報デバイスとユーザーIDのさまざまな組み合わせをユーザーに提供し、アプリとの高速で応答性の高い対話を提供して、クラウドのメリットを最大化します。

- 会社のデータやユーザーが関与する潜在的にリスクのある活動を簡単に確認し、即座に対応できるようにすることで、ビジネスへのリスクを引き続き管理します。

すべての問題に対処するために、SASEアーキテクチャと呼ばれるアーキテクチャが開発されました。SASEは、WANと、CASB、FWaaS、ZeroTrustなどのネットワークセキュリティサービスを単一のクラウド配信サービスモデルに統合することとして説明できる簡単な用語です。

ガートナーによると、「SASE機能は、エンティティのID、リアルタイムコンテキスト、エンタープライズセキュリティ/コンプライアンスポリシー、およびセッション全体のリスク/信頼の継続的な評価に基づいたサービスとして提供されます。エンティティのIDは個人です。 人々のグループ(ブランチ)、デバイス、アプリケーション、サービス、IoTシステム、またはエッジコンピューティングの場所に関連付けられています。」

SASEには、セキュリティワークロード用に設計されたマイクロサービスベースのアーキテクチャをサポートできるようにする独自のコンピューティング要件とパフォーマンス要件があります。 その結果、SASEはセキュリティとネットワーク接続の品質を劇的に簡素化し、改善します。 SASEが正しく実行されると、継続的なリスク管理を含め、これらすべてがリアルタイムで実行されます。

SASEの基本的なコンポーネントは次のとおりです

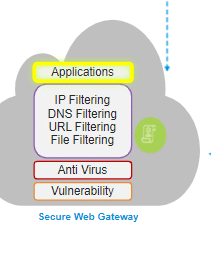

SWG(セキュアWebゲートウェイ):

安全なWebゲートウェイは、Web /インターネットトラフィックから不要なソフトウェア/マルウェアをフィルタリングし、企業および規制ポリシーを適用するソリューションです。

SWGは、URLフィルタリング、悪意のあるコードの検出とフィルタリング、一般的なWebベースのアプリケーションのアプリケーション制御などのいくつかのコンポーネントで構成されています。 これらのサービスはすべて、SaaSの深さを検査するために連携する多くの新しいサービスと組み合わせて適用されます。 そして、Webトラフィックは、それを非常に深く理解し、コンテキストベースのセキュリティポリシーを適用します。

SWGは一般的に以下に焦点を当てています:

- 統一されたセキュリティポリシーによるWebサイトとコンテンツの制限

- SSL復号化を介してHTTPSトラフィックを検査する機能

- ネットワークの可視性、監視、およびレポート

- エンタープライズおよびインターネットでホストされるアプリのアプリケーション制御

- DNS、URL、ファイルなどのIPフィルタリングのためのWebアクティビティアプローチ。

- ウイルス対策を使用してインターネット上のマルウェアとブロートウェアを分析するためのSSL暗号化と復号化

- IDPエンジンを使用して、L3、L4、またはL7ベースのすべての攻撃をブロックするセキュリティアプローチ

上記のSWGによって提供されるすべてのサービスは、FWaaS(Firewall as a Service)という名前にすることができます。

Zero Trust Network Access (ZTNA):

Gartnerによると、「Zero Trust Network Access(ZTNA)は、アプリケーションまたはアプリケーションのセットの周囲にIDベースおよびコンテキストベースの論理アクセス境界を作成する製品またはサービスです。アプリケーションは検出から隠され、アクセスは信頼されます。 ブローカーを介した一連の名前付きエンティティ。ブローカーは、アクセスを許可する前に、指定された参加者のID、コンテキスト、およびポリシーへの準拠を確認し、ネットワーク内の他の場所へのアクセスを禁止します。これにより、アプリケーションアセットが一般に公開されなくなり、大幅に削減されます。 攻撃の対象となる表面積。」

ZTNAの機能は次のとおりです:

- これにより、ネットワークへのアプリケーションアクセスを提供する行為が完全に分離されます。 この分離により、許可された侵害されたデバイスによる感染など、ネットワークへのリスクが軽減されます。

- アウトバウンド専用接続を確立し、ネットワークとアプリケーションインフラストラクチャの両方を許可されていないユーザーから隠します。 IPはインターネットに公開されることはなく、シャドーITから遠ざけられます。

- これにより、ユーザーはアプリケーションへの1対1のアクセスを許可および許可され、許可されたユーザーはネットワークへのフルアクセスではなく、特定のアプリケーションにのみアクセスできます。

アーキテクチャの観点からは、ネットワーク中心のソリューションとは根本的に異なる動作をします。 これらはほとんどの場合100%ソフトウェアで定義されており、アプライアンス管理の企業オーバーヘッドを排除します。 これは、ソフトウェア定義境界としても知られています。

Cloud Access Security Broker (CASB):

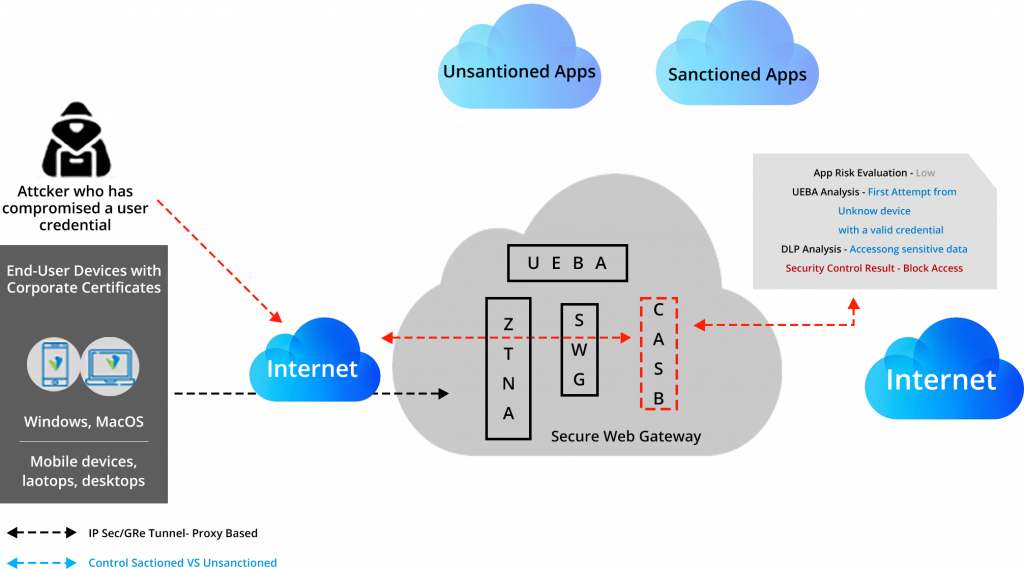

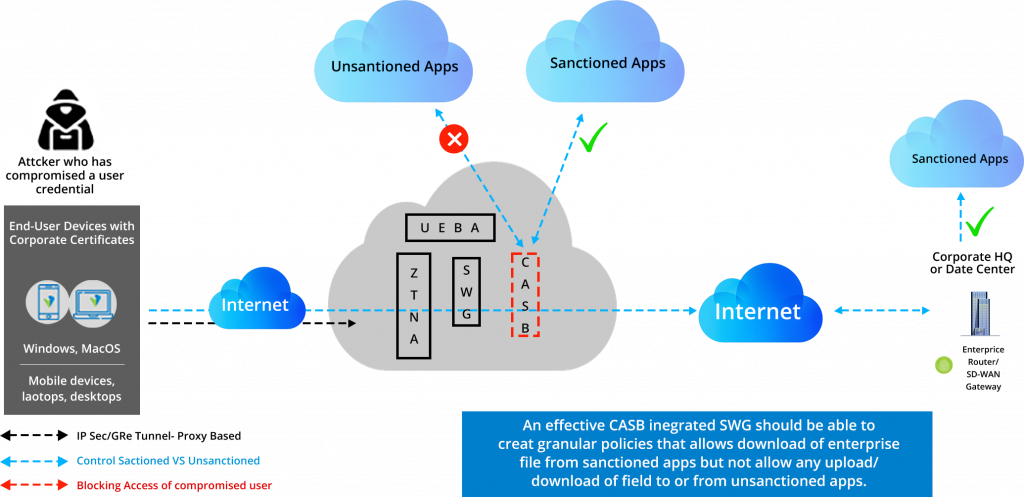

脅威はさまざまな方向から発生する可能性があります。悪意のある信頼できるユーザーは、有効な資格情報を持つ有効な信頼できるユーザーであり、セキュリティロールをバイパスできます。または、信頼できるユーザーがラップトップやモバイルデバイスにマルウェアをダウンロードして、フィッシング攻撃に陥ることもあります。さらに、シャドーIT機能をサポートするためにCASB(クラウドアクセスセキュリティブロッカー)が導入されました。

これは、次の3段階のプロセスで実行されます:

- 検出:CASBソリューションは、クラウドサービスとゲートウェイを介した自動アプリケーション検出を使用します。また、誰がデータにアクセスするかを識別します。

- 分類:CASBは、検出された各アプリケーションに関連付けられたリスクレベルを決定し、アプリケーションの分類、データタイプ、データのユーザー使用状況などのさまざまな側面に基づいてリスクレベルスコアを計算します。

- 適応型アクセス制御:データの機密性、リスクスコア、およびユーザー/デバイスに基づいて、コンテキストセキュリティ制御ポリシーを適用します。

- データセキュリティ:DLPを介してデータの潜在的な誤用を特定します

- ユーザーエンティティと行動分析:通常のアクティビティと疑わしいアクティビティの動作を発見します

DLPを介してデータの潜在的な誤用を特定し、データの暗号化とユーザー監査を使用します。 CASBの一般的な使用例は次のとおりです –

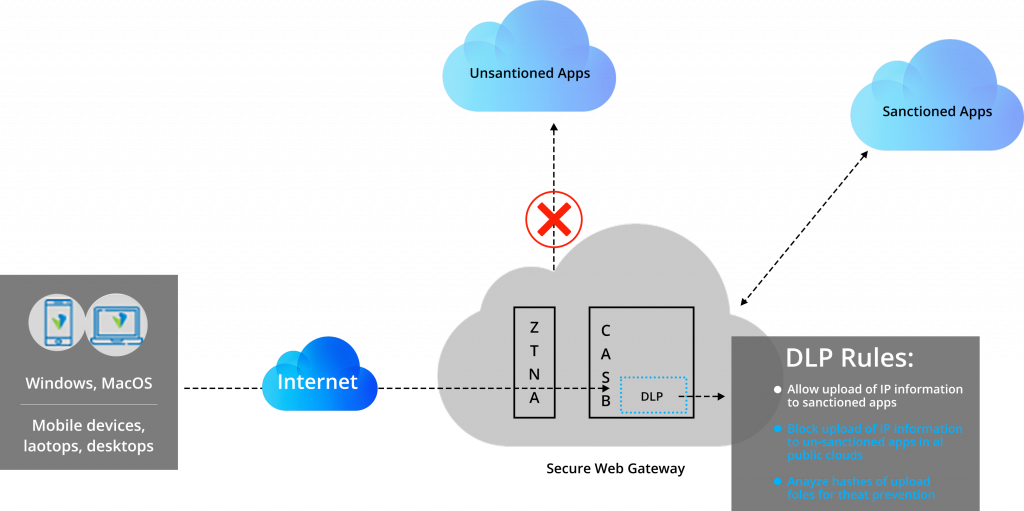

Data Loss Prevention (DLP):

ガートナーのデータ損失防止(DLP)の定義によると、「これはネットワークを介して送信され、電子メールやインスタントメッセージングなどの管理対象エンドポイントによって使用されるデータです。コンテンツ検査とコンテキスト分析の両方を実行するテクノロジーです。デバイスに保存され、 オンプレミスのファイルサーバーまたはクラウドアプリケーションとクラウドストレージ。これらのソリューションは、不注意または偶発的なリーク、または許可されたチャネルからのリークです。機密データのリークのリスクに対処するために定義されたポリシーとルールに基づいてアクションを実行してください。」

1つのユースケースを以下に示します –

ユーザーがサーバー上にIPコンテンツを持つことを許可します。 コンテンツは許可されたアプリケーションにのみ許可され、許可されていないアプリケーションには許可されません。